SER Blog Customer Storys & Lösungen

Berechtigungskonzepte: Keiner will sie, jeder braucht sie

Mit Berechtigungskonzepten kontrollieren und bestimmen Unternehmen, wer auf welche Daten und Dokumente zugreifen darf. Dadurch bleiben Informationen zu jeder Zeit geschützt und Prozesse konform. In diesem Beitrag erfahren Sie, wofür Sie Berechtigungskonzepte benötigen, wie Sie diese aufsetzen und auf Drittsysteme übertragen.

Was ist ein Berechtigungskonzept?

Unter einem Berechtigungskonzept ist laut Definition die Summe aus allen Berechtigungsregeln im gesamten Unternehmen gemeint. Oder anders ausgedrückt: Ein Berechtigungskonzept regelt, unter welchen Umständen ein Mitarbeiter bestimmte Informationen einsehen darf.

In der Regel sind Berechtigungskonzepte in digitalen Anwendungen hinterlegt. Ist der Mitarbeiter laut Berechtigungskonzept autorisiert, die Informationen einzusehen, kann er auf die Datei zugreifen. Unautorisierte Anfragen lehnt das System ab.

Wofür benötigen Unternehmen ein Berechtigungskonzept?

Berechtigungskonzepte zielen darauf ab, Zugriffsrechte effizient zu verwalten. Nicht jeder Mitarbeiter erhält demnach Zugriff auf jedes Dokument. Dafür gibt es gute Gründe:

Informationsflut gering halten

Mit einem Berechtigungskonzept halten Sie die Informationsflut für Mitarbeiter gering. Die hohen Datenmengen erschweren es Mitarbeitern ohnehin, die richtigen Informationen zu finden. Wächst die Informationsflut noch weiter, verlangsamt sich die Suche nach den richtigen Ressourcen umso mehr – insbesondere, wenn Mitarbeiter nicht das Wissen besitzen, um die Informationen zu verwerten.

Gibt es ein Berechtigungskonzept, sieht der HR-Mitarbeiter das Dokument nicht. Stattdessen erhält er nur Zugriff auf das Wesentliche, das er für seine Arbeit benötigt. Das hilft dabei, sich auf relevante Informationen zu konzentrieren.

Ein Beispiel: Sieht ein HR-Mitarbeiter ein Dokument zu Umsatzzahlen, interpretiert er diese eventuell falsch. Er schließt aus den Zahlen, dass es dem Unternehmen schlecht geht. Das verunsichert ihn. Tatsächlich handelt es sich bei den Umsatzzahlen aber um ein unfertiges Arbeitsdokument. Der Jahresabschluss ist noch nicht finalisiert und viele Deals, die das Ergebnis ins Positive wenden, sind noch nicht eingerechnet.

Datenschutz einhalten

Ein weiterer wichtiger Punkt von Berechtigungskonzepten ist, dass nicht jeder im Unternehmen alles sehen darf – oder sehen soll. Gehaltsabrechnungen zählen zum Beispiel zu den personenbezogenen Daten. Diese sind vertraulich zu behandeln. Dazu verpflichtet die DSGVO Unternehmen. Das gilt neben Gehaltsabrechnungen für viele weitere Mitarbeiter- oder auch Kundendaten.

Berechtigungskonzepte legen diesbezüglich fest, welche Mitarbeiter personenbezogene Informationen einsehen dürfen – nämlich nur jene, die diese für ihre Aufgaben bei der Arbeit benötigen. Die Zugriffe zu begrenzen, dient hier auch der Datensicherheit.

Geheimhaltungsvereinbarungen wahren

Die Sicherheitsanforderungen von Daten steigen zusätzlich, wenn es sich um externe Daten handelt. Im Umgang mit anderen Organisationen erhält das eigene Unternehmen immer wieder Informationen, die vertraulich sind. Geheimhaltungsvereinbarungen legen fest, dass das Unternehmen die Inhalte besonders schützt. Diese Vereinbarungen lassen sich durch Berechtigungskonzepte intern abbilden.

Geschäftsgeheimnisse schützen

Hohen Schutz benötigen zudem Ressourcen, die höchsten Einfluss auf den Geschäftserfolg eines Unternehmens haben. Das Berechtigungskonzept schützt Geschäftsgeheimnisse vor den Augen der Mitarbeiter und vor allem der Konkurrenz. So sind sensible Informationen nur für eine ausgewählte Gruppe an Personen zugänglich.

Wie kann so ein Berechtigungskonzept aussehen?

Jedes Berechtigungskonzept ist entweder personenbezogen, rollenbezogen oder dokumenten- beziehungsweise informationsbezogen angelegt.

Personenbezogen

Das personenbezogene Berechtigungskonzept bestimmt, welcher Mitarbeiter auf welche Information zugreifen darf. Da die Berechtigung für jeden Mitarbeiter einzeln erstellt wird, ist dieses Verfahren in der Handhabung aufwendig. Sie müssen das Berechtigungskonzept immer anpassen, wenn sich etwas im Unternehmen mitarbeiterseitig verändert – nämlich immer dann, wenn ein Mitarbeiter das Unternehmen verlässt, in das Unternehmen eintritt, seine Position ändert oder im Rahmen der Organisation neue Aufgaben übernimmt.

Deshalb empfiehlt sich das Berechtigungskonzept auf Personenbasis nur für kleine Unternehmen mit wenigen Mitarbeitern. Hier ist der verbundene administrative Aufwand noch überschaubar.

Rollenbezogen

Weniger aufwendig ist das rollenbezogene Berechtigungskonzept. Statt für jeden Mitarbeiter ein Berechtigungskonzept anzulegen, gibt es für jede Rolle ein spezifisches Berechtigungskonzept. Es definiert die Zugangsberechtigungen passend zur Position und den zugehörigen Aufgabenbereichen. Einmal angelegte Rollenkonzepte übertragen sich automatisch auf neue Mitarbeiter, die in das Unternehmen eintreten oder ihre interne Rolle oder den Bereich wechseln.

Dokumenten-/Informationsbezogen

Alternativ legen Sie Berechtigungskonzepte dokumenten- beziehungsweise informationsbezogen, also unabhängig von Personen an. Hier gibt es mehrere Möglichkeiten:

-

Auf Aktenebene: bestimmt, auf welche Akten Mitarbeiter Zugriff haben. Zum Beispiel dürfen nur Mitarbeiter der HR und der Mitarbeiter selbst die Mitarbeiterakte einsehen.

-

Auf Ordnerebene: bestimmt, welche Unterordner in Akten Mitarbeiter einsehen dürfen und welche nicht. Zum Beispiel darf der HR-Mitarbeiter Lieferantenakten öffnen und den Ordner mit den Stammdaten einsehen, der Rechnungsordner ist ihm aber nicht zugänglich.

-

Auf Dokumententyp-Ebene: bestimmt, welche Dokumentenarten/-typen Mitarbeiter in den Ordnern der jeweiligen Akte einsehen dürfen. Zum Beispiel darf der Recruiter zwar die Stammdaten eines Mitarbeiters einsehen, aber nicht die Krankmeldungen und Urlaubsanträge.

Schritt für Schritt zum Berechtigungskonzept

Wenn Sie sich entschieden haben, auf welche Art und Weise Sie das Berechtigungskonzept aufbauen, können Sie dieses erstellen.

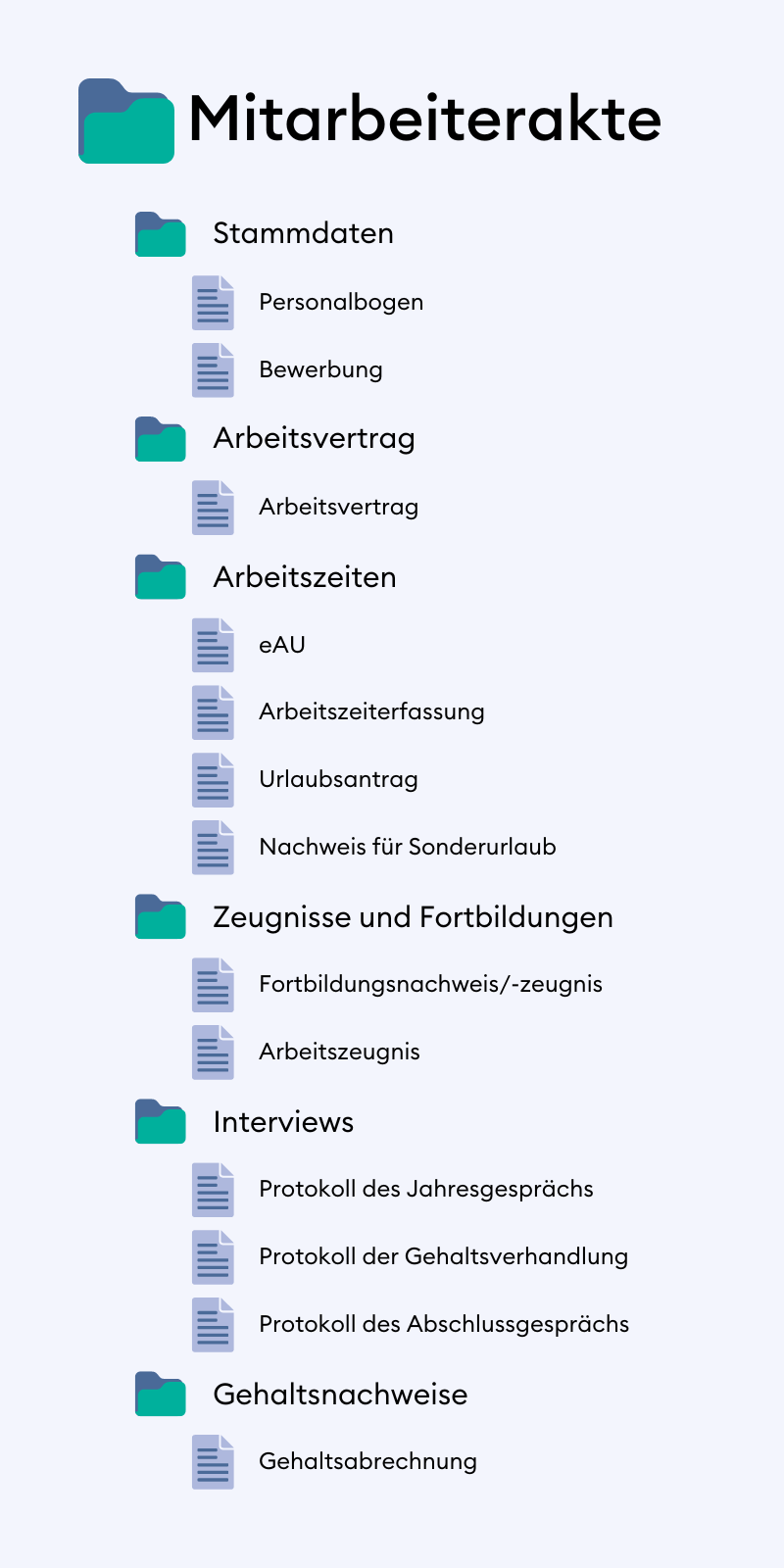

Schritt 1: Akten, Unterordner und Dokumentenarten je Akte auflisten

Im ersten Schritt listen Sie alle Akten auf, für die Sie ein Berechtigungskonzept erstellen möchten. Jede Akte unterteilen Sie in mehrere Unterordner. Diese füllen Sie wiederum mit allen Dokumenten, die dem Ordner zugehörig sind.

Eine Mitarbeiterakte erstellen Sie beispielsweise nach folgendem Schema:

Schritt 2: Zugriffsberechtigte Rollen und Personen listen

Im nächsten Schritt bestimmen Sie das Rollenkonzept. Dafür listen Sie alle Rollen und Personen auf, die Zugriffsrechte haben. Am Beispiel einer HR-Abteilung sind das:

-

CPO/CHRO

-

Vice President HR

-

HR Manager

-

Payroll Manager

-

HR Generalist

-

Trainer/Personalentwickler

-

HR Analyst

-

Recruiter

-

Der Mitarbeiter der eigenen Mitarbeiterakte selbst

Schritt 3: Berechtigungen für jede Rolle zuordnen

Nun geht es in die Berechtigungsvergabe. Sie bestimmen, welche Rolle worauf Zugriff hat, zum Beispiel:

-

CPO/CHRO, Vice President HR und HR Manager dürfen auf alles zugreifen.

-

Der Payroll Manager darf ausschließlich auf die Ergebnisse der Gehaltsverhandlung und Gehaltsabrechnungen zugreifen.

-

Der Recruiter darf so lange auf die Mitarbeiterakte zugreifen, bis der Arbeitsvertrag abgeschlossen ist.

-

Und so weiter.

Das Schöne: Bei der Erstellung eines Berechtigungskonzepts gibt es kein Richtig oder Falsch. Jedes Unternehmen erstellt das Berechtigungskonzept komplett individuell, abhängig von den eigenen Anforderungen.

Berechtigungskonzept im ECM

Vorteile ergeben sich für Sie, wenn Sie die Berechtigungskonzepte in digitale Tools implementieren. Änderungen der Konzepte nehmen Sie direkt in der Software vor. Dokumentenspezifische Berechtigungen bleiben zum Beispiel auch dann erhalten, wenn das Dokument von der Ablage ins Archiv wandert.

Als Enterprise Content Management System (ECM-System) ist Doxis maximal individualisierbar und konfigurierbar. Das ermöglicht es auch, sehr komplexe Berechtigungskonzepte zu erstellen. Wenn Sie Drittsysteme über Schnittstellen in das ECM-System integrieren oder umgekehrt, werden auch die Berechtigungen übernommen. Das bedeutet, dass Ihr Berechtigungskonzept automatisch für die gesamte angeschlossene Systemlandschaft gilt.

Berechtigungskonzepte zwischen Doxis und SAP SuccessFactos

Doxis besitzt unter anderem eine Schnittstelle zu SAP SuccessFactos. Durch die Systemintegration übernimmt SAP alle Berechtigungskonzepte von Doxis. Sprich: Doxis überträgt alle Berechtigungskonzepte so, dass sie in SAP SuccessFactors automatisch greifen. Zeigt das Berechtigungskonzept in Doxis an, dass ein Mitarbeiter die Gehaltsabrechnungen nicht sehen darf, bleibt diese für ihn auch in SAP SuccessFactors unzugänglich.

In SAP SuccessFactors arbeiten und in Doxis Prozesse managen

Wie die SmartBridge von Doxis die dokumentenbezogene Arbeit in SAP durch Automatisierung beschleunigt und einen schnellen Dokumentenzugriff ermöglicht.

Jetzt Produktbroschüre lesenHält sich die KI auch an Berechtigungskonzepte?

Ob sich künstliche Intelligenz (KI) als Hilfsmittel an Berechtigungskonzepte hält, hängt von zwei Fragen ab:

-

Wie ist die KI im System eingebunden?

-

Teilt sich die KI einen Datenpool mit dem ECM-System?

In Doxis hält sich die KI Doxi an die hinterlegten Berechtigungskonzepte und Regeln. Doxi agiert mit den gleichen Berechtigungen, wie der Doxis User, der die KI verwendet. Bei einer Anfrage wird also der Datenbestand entsprechend der Zugriffsberechtigungen des Users gefiltert. Fragt ein Mitarbeiter zum Beispiel nach sensiblen Daten, die nicht seinen Zugriffsrechten entsprechen, erhält er diese Informationen auch nicht von Doxi. Doxi antwortet nur auf die Informationen, für die der Mitarbeiter berechtigt ist. So gehen mit der Nutzung der KI keine Risiken einher.

Übrigens: Wenn ein User Doxi zur generellen Informationsrecherche benutzen möchte, können aus administrativer Sicht Einschränkungen über Systemprompts getroffen werden. Doxi soll beispielsweise in Chats nicht dafür genutzt werden, dem User Essensvorschläge oder Reisetipps zu geben.

Mit systemübergreifenden Berechtigungskonzepten Informationen schützen

Mit Berechtigungskonzepten schützen Organisationen ihre Daten und minimieren die Datenflut für jeden Mitarbeiter. Richtig angewendet, erhöhen sie die Produktivität, Sicherheit und erleichtern schnelle Zugriffe auf gesuchte Informationen. Dabei gewähren ECM-Systeme die Einhaltung von Zugriffsrechten systemübergreifend. Sind die Berechtigungen einmal in Doxis hinterlegt, greifen diese über die Schnittstellen in jedem Drittsystem. So gehen Sie den Einsatz von Berechtigungskonzepten effizient an.

Die häufigsten Fragen zu Berechtigungskonzepten

Jetzt zum Newsletter anmelden

Die neusten Digitalisierungstrends, Gesetze und Richtlinien sowie hilfreiche Tipps direkt in Ihrem Postfach.

Wie können wir helfen?

+49 (0) 228 90896-789Ihre Nachricht hat uns erreicht!

Wir freuen uns über Ihr Interesse und melden uns in Kürze bei Ihnen.